Más Allá de la Brecha: Phishing y Compromiso de Tokens en Entornos SaaS

A principios de este año, Gartner publicó un nuevo informe de investigación centrado en el componente humano de la ciberseguridad que exploró las tendencias en torno al liderazgo en ciberseguridad, los desafíos con la contratación y los ataques dirigidos a las personas. Una predicción notable, que para 2025, la falta de talento o el fracaso humano serán responsables de más de la mitad de los incidentes cibernéticos significativos, resonó particularmente con nuestro equipo de amenazas debido a un incidente de seguridad reciente que observamos de primera mano.

Cuando un cliente en el sector de la tecnología se acercó a Obsidian con respecto a una evaluación de seguridad, se descubrió un intento exitoso de adquisición de cuenta SaaS en su entorno. En este caso, un usuario víctima había caído en una campaña de phishing por correo electrónico y no tomó medidas correctivas incluso después de reconocer lo que había sucedido.

A continuación, revisaremos la línea de tiempo de los eventos relacionados con este incidente, compartiremos conclusiones clave y orientación práctica, y reflexionaremos sobre la predicción de Gartner sobre la responsabilidad humana en ciberseguridad.

¿Qué pasó?

El incidente comenzó con un usuario objetivo que cayó en un correo electrónico de phishing que usaba el disfraz de inscripción en beneficios de la compañía. El correo electrónico se envió desde un dominio externo aparentemente legítimo, incluía una mención del nombre completo del objetivo y establecía una fecha de finalización clara para la inscripción, proporcionando un sentido de legitimidad y urgencia. El usuario inició sesión y utilizó SMS para su autenticación multifactor.

Al mismo tiempo, las credenciales de la víctima y el código MFA fueron interceptados y reutilizados por el atacante a través de una dirección IP de AWS que se originaba en un estado completamente diferente.

Solo unos minutos después, el usuario víctima pareció reconocer lo que había ocurrido y respondió informando y eliminando el correo electrónico de phishing. Esto provocó una segunda ronda de escaneo de seguridad y, sin embargo, Defender para Office 365 no lo detectó. El usuario tampoco tomó ninguna otra acción correctiva al restablecer su contraseña o sesiones existentes, lo que permitió al atacante mantener el acceso.

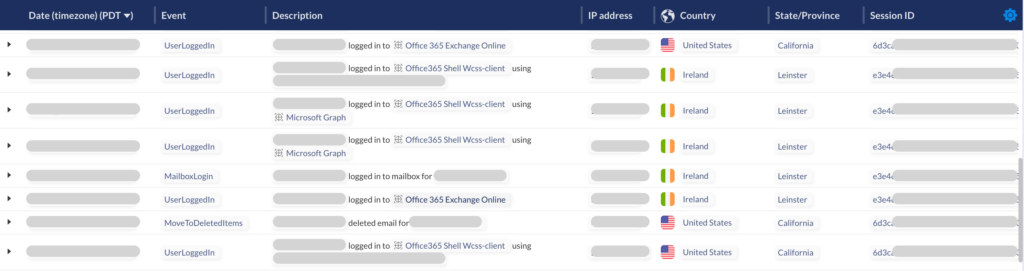

Se observó al adversario cavando en la cuenta de la víctima desde un centro de datos de AWS diferente y aprovechando tokens de sesión intercambiados e interceptados anteriormente. Cuando nuestro equipo comenzó la investigación, estaba claro que hubo varias sesiones paralelas entre el usuario víctima y el atacante durante este período.

Después de conectarse al entorno cliente, se detectaron dos eventos de amenaza especialmente significativos:

Reutilización de tokens de sesión: Esto confirmó la interceptación y reutilización del token de sesión SaaS de una víctima, una técnica que de otro modo puede ser discreta y muy difícil de detectar sin las herramientas adecuadas.

Inscripción sospechosa de MFA: Para garantizar su propia persistencia en un entorno objetivo, los malos actores a menudo intentarán inscribir nuevos dispositivos MFA que controlan. Obsidian identificó esta técnica cuando el atacante agregó un nuevo segundo factor móvil.

El correo electrónico fue enviado para volver a escanear una última vez, esta vez por un administrador de sistemas. Una vez más, el correo electrónico regresó marcado como seguro. Debido a que el administrador de sistemas no es un analista de seguridad, no está obligado a realizar controles de seguridad en el usuario víctima, ni siquiera pudo hacerlo debido a la visibilidad insuficiente del entorno SaaS. Como resultado, la corrección de incidentes no se produjo hasta la participación posterior del equipo de seguridad.

¿Cuáles son las conclusiones y qué puedo hacer para mantenerme seguro?

Si bien es un excelente ejemplo de primera mano de varias técnicas adversas utilizadas contra entornos SaaS y medidas de seguridad como MFA, este incidente está lejos de ser único o aislado. Con ese fin, hay tres conclusiones clave y recomendaciones de seguridad que podemos proporcionar:

Las técnicas de ingeniería social como el phishing siguen siendo efectivas contra objetivos humanos. Incluso con un programa sólido de educación en seguridad, es importante tener en cuenta y esperar la vulnerabilidad humana. Utilice métodos MFA más fuertes como WebAuthN siempre que sea posible.

Las líneas iniciales de defensa no son a prueba de balas. Esta organización hizo mucho correctamente con su implementación de MFA y su uso del escaneo de correo electrónico. Aún así, ambas medidas típicamente efectivas fallaron contra el ataque en cuestión.

Las capacidades de detección de amenazas son críticas. Debido a que este atacante pudo penetrar varias medidas de seguridad e implementar medidas de persistencia, su acceso al entorno SaaS fue duradero y discreto. En este caso, la detección de amenazas ayudó a explicar la falsa sensación de seguridad de la víctima cuando informó el correo electrónico, pero no actualizó sus credenciales. Equipe a sus equipos de seguridad con herramientas de detección y respuesta a amenazas diseñadas específicamente para abordar estas situaciones.

A raíz de este incidente, la evaluación de Gartner de la vulnerabilidad humana en ciberseguridad es cierta.

"Gartner predice que para 2025, la falta de talento o el fracaso humano serán responsables de más de la mitad de los incidentes cibernéticos significativos. El número de ataques cibernéticos y de ingeniería social contra las personas está aumentando a medida que los actores de amenazas ven cada vez más a los humanos como el punto más vulnerable de explotación".

A medida que su organización continúa invirtiendo en educación de seguridad y soluciones de protección, preste atención a las herramientas y estrategias que tiene implementadas para abordar rápidamente los incidentes en los que estas medidas fallan. Tenga en cuenta las realidades de la ingeniería social y el riesgo interno a medida que planifica el futuro de la seguridad de su organización.